Authentifizierungsfehler – CredSSP Encryption Oracle Remediation

Authentifizierungsfehler – CredSSP Encryption Oracle Remediation

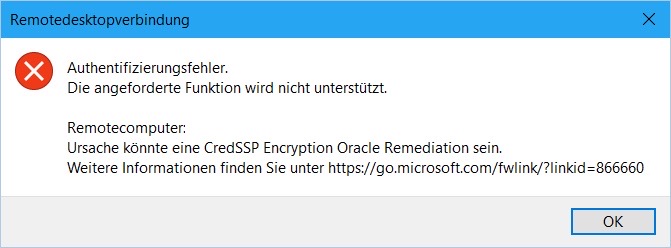

Obwohl schon seit März 2018 durch Microsoft im Rahmen von Sicherheitsupdates ausgerollt, trifft es noch immer den einen oder anderen Server: Der Versuch eine RDP Verbindung zum Windows System aufzubauen schlägt plötzlich mit einer Fehlermeldung fehl:

Authentifizierungsfehler

Windows Fehlermeldung im RDP Client

Die angeforderte Funktion wird nicht unterstützt.

Remotecomputer: <COMPUTERNAME>

Ursache könnte eine CredSSP Encryption Oracle Remediation sein.

Weitere Informationen findet Sie unter https://go.microsoft.com/fwlink/?=linkid=866660

Ursache

Durch eine Änderung im RDP Protokoll hat Microsoft eine Sicherheitslücke geschlossen, durch die Angreifern das Ausführungen von Schadende auf dem Zielsystem ermöglicht wurde. Trifft nun ein gepatchtes System (Client) auf ein ungepatches Zielsystem, wird der Verbindungsaufbau verweigert.

Lösung

Sicherlich ist das Aktualisieren beider Systeme mit den aktuellen Microsoft Patches der korrekte und absolut zu empfehlende Weg. Ist dies (kurzfristig) nicht möglich, gibt es jedoch eine Möglichkeit zur Umgehung des Problems.

Eine Änderung der lokalen Registry sorgt dafür, dass die sogenannte „Encryption Oracle Remediation“ Überprüfung nicht mehr durchgeführt wird. Hierzu kann über die Eingabeaufforderung (mit Administrationsrechten) folgender Befehl ausgeführt werden:

REG ADD HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters\ /v AllowEncryptionOracle /t REG_DWORD /d 2Alternative Lösung

Alternativ kann auch über eine Gruppenrichtlinie diese Überprüfung deaktiviert werden. Die hierfür notwendige GPO ist im Bereich

- Computerkonfiguration / Administrative Vorlagen / System / Delegierung von Anmeldeinformationen

zu definieren und nennt sich

- Encryption Oracle Remediation (Abhilfe gegen Verschlüsselungsorakel)

Diese GPO muss auf Aktiviert eingestellt werden und die Schutzebene auf Vulnerable gestellt werden.

Hinweis

Sehr wichtig dabei ist, dass die hier beschriebenen Methoden lediglich eine vorübergehende Lösung darstellen und keinesfalls dauerhaft eingesetzt werden sollten. Der Zwang zur Prüfung wurde durch Microsoft nicht von ungefähr durch ein Sicherheitsupdate aktiviert. Der langfristig richtige Weg ist das Patchen aller Systeme auf den aktuellen Sicherheitsstand. Dann steht einem gesicherten Verbindungsaufbau auch nichts im Wege.

Weiterführende Hinweise sind u.a. in diesem Microsoft KB Artikel zu finden: https://support.microsoft.com/de-de/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018